Sicherheits-Add-on für Enterprise Shield

Fügen Sie die Sichtbarkeit und administrative Kontrolle hinzu, um Ihre internen Sicherheits- und Compliance-Standards in großem Umfang durchzusetzen.

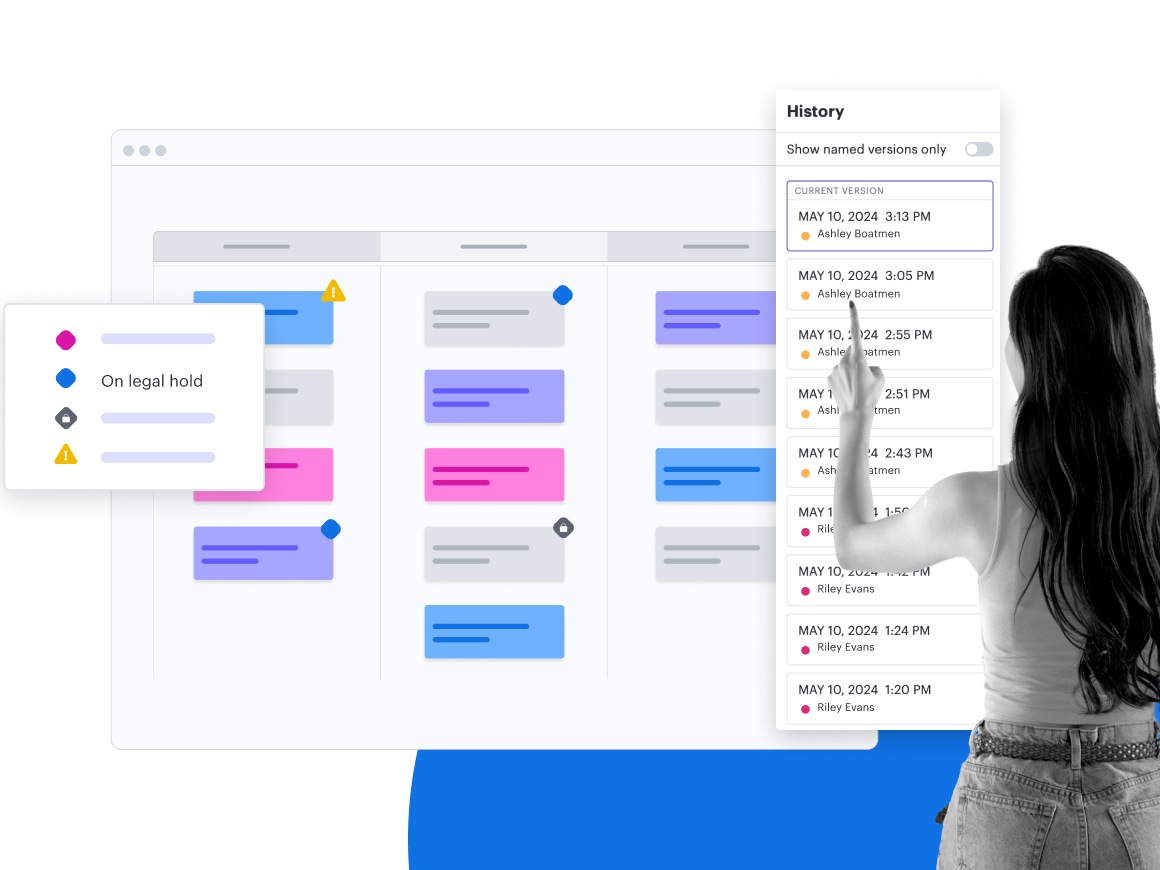

Verwandeln Sie Compliance in Vertrauen

Optimieren Sie Compliance und Data Governance mit Content-Lifecycle-Management. Bewahren Sie Dokumente für rechtliche Zwecke auf und legen Sie Regeln für die Aufbewahrung von Dokumenten fest.

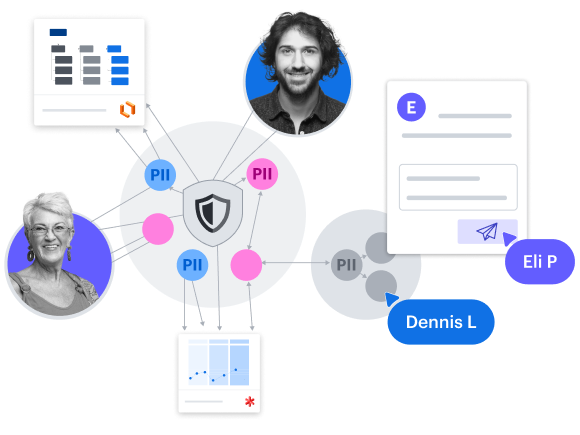

Wissen Sie, welche Daten in Ihrer Instanz gespeichert sind.

Identifizieren Sie sensible Inhalte automatisch, damit Sie sicherstellen können, dass sie mit Ihren internen Richtlinien übereinstimmen, und um zu verstehen, was Teams innerhalb und außerhalb von Lucid speichern und teilen.

Sensible Daten verwalten

Verwenden Sie unsere Lösung zur Inhaltsprüfung, um Ihre Lucid Dokumente kontinuierlich auf sensible oder nur für den internen Gebrauch bestimmte Daten zu scannen. Nutzen Sie Sammelaktionen, um externe Freigaben für ausgewählte Dokumente oder für alle externen Mitwirkenden zu widerrufen.

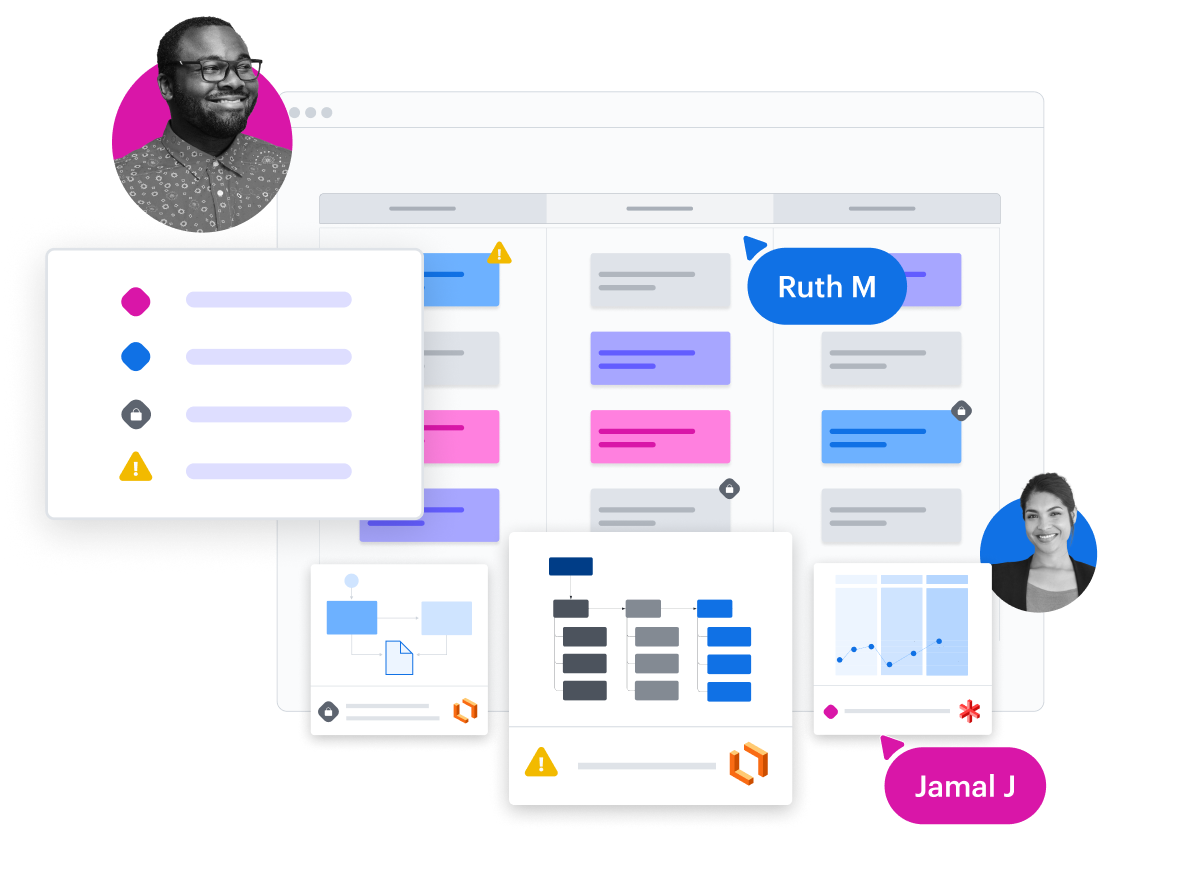

Erhalten Sie Kontrolle darüber, wer worauf Zugriff hat

Erstellen Sie Richtlinien, wenden Sie erweiterte Zugriffskontrollen an und legen Sie Netzwerkbeschränkungen fest, um sicherzustellen, dass die richtigen Personen unter den richtigen Bedingungen auf die richtigen Daten zugreifen. Kontrollieren Sie einfach, wer Zugriff auf Dokumente hat und Dokumente löschen kann.

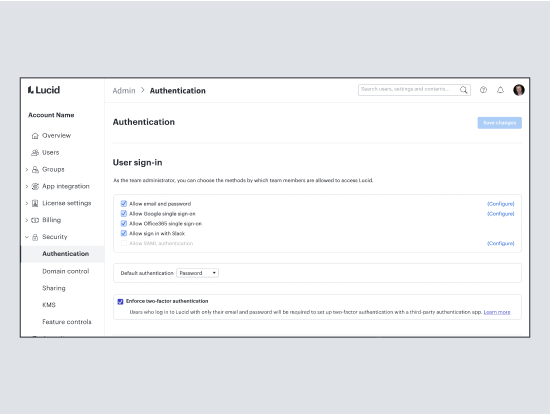

Kontrolle auf Enterprise-Niveau ohne die Notwendigkeit einer Enterprise-Niveau Einrichtung

Enterprise Shield bietet sofort Mehrwert mit automatischen Funktionen wie Schlüsselmanagementsystem (KMS), Klassifizierungskontrollen und maximaler Sitzungszeitüberschreitung.

Key Management Service

Behalten Sie die ultimative Kontrolle über Ihre Daten, indem Sie Ihre eigenen Verschlüsselungsschlüssel kontrollieren und rotieren.

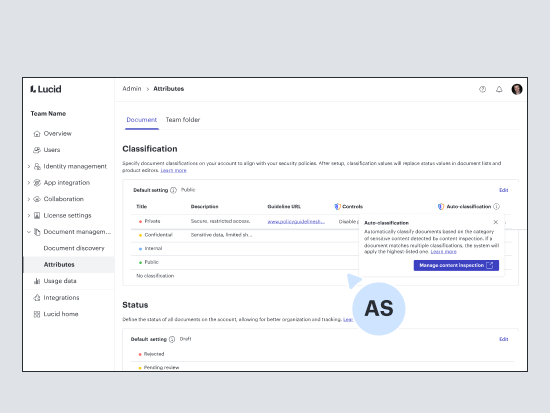

Klassifizierungs-Kontrollen

Kontrollieren Sie, wer Zugriff auf bestimmte Arten von Informationen hat, indem Sie Dokumente mit Bezeichnungen versehen, die entsprechende Aktionen beinhalten.

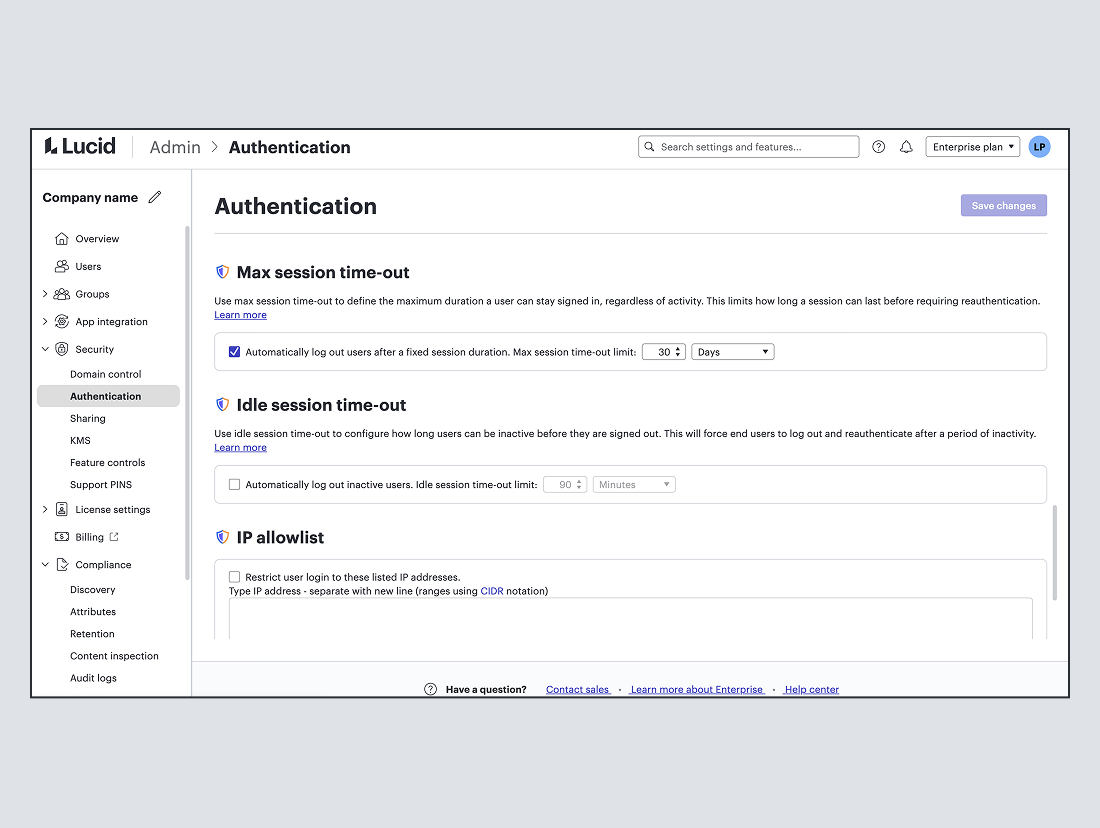

Maximale Sitzungsdauer

Verringern Sie das Risiko eines unbefugten Zugriffs, indem Sie die Nutzenden nach einem Zeitraum von 30 Tagen erneut auffordern, sich zu authentifizieren. Diese maximale Sitzungsdauer kann nach Ihren Präferenzen angepasst werden.

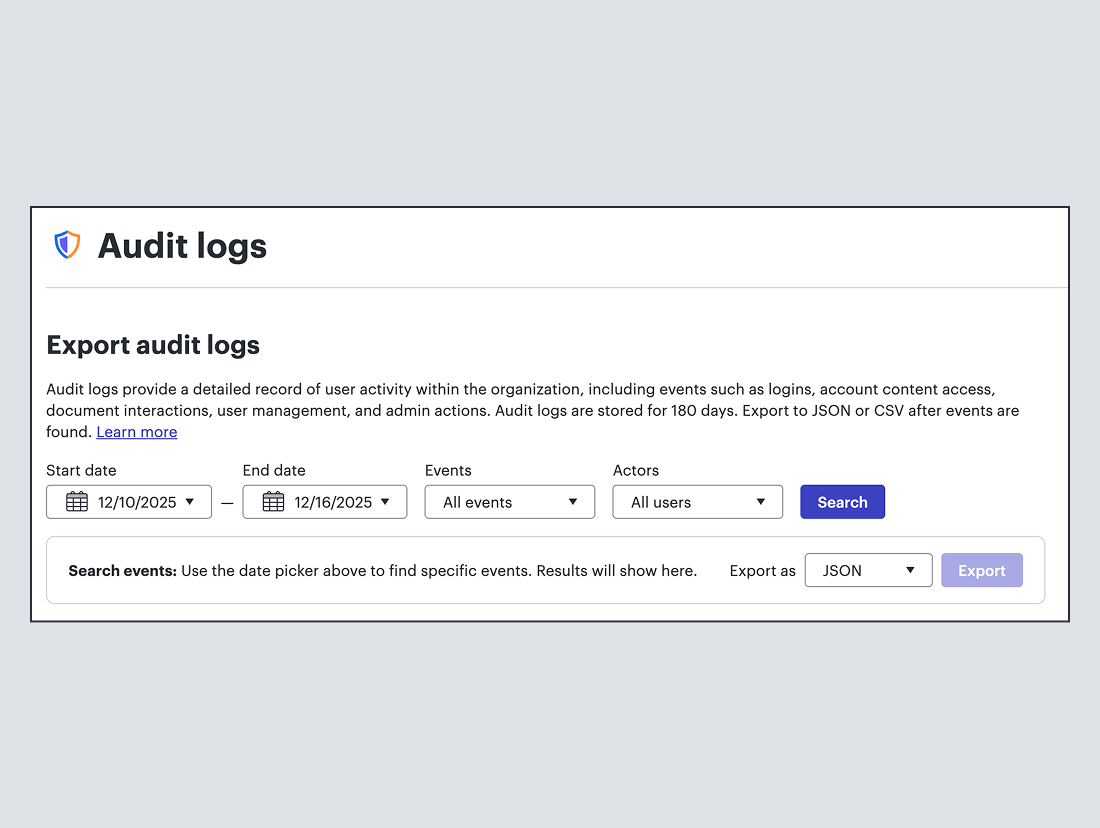

Prüfprotokolle

Erkennen und verhindern Sie potenzielle Sicherheitsbedrohungen durch die Überwachung und Nachverfolgung von Audit-Protokollen, die wichtige Aktivitäten innerhalb des Systems aufzeigen.