Dodatek zabezpieczający Enterprise Shield

Dodaj widoczność i kontrolę administracyjną, aby egzekwować wewnętrzne standardy bezpieczeństwa i zgodności na dużą skalę.

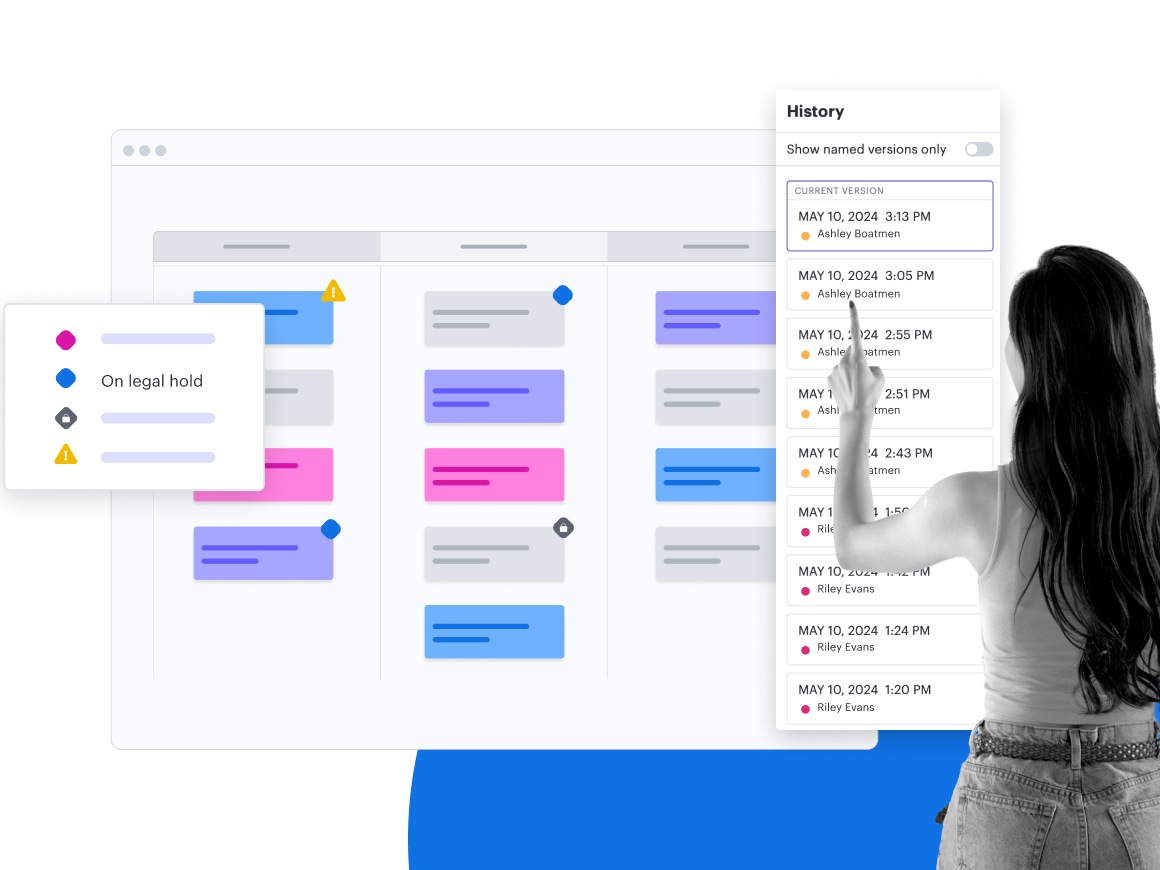

Zamień zgodność w pewność

Usprawnij zgodność i zarządzanie danymi dzięki zarządzaniu cyklem życia treści. Zachowaj dokumenty do celów prawnych i ustal zasady przechowywania dokumentów.

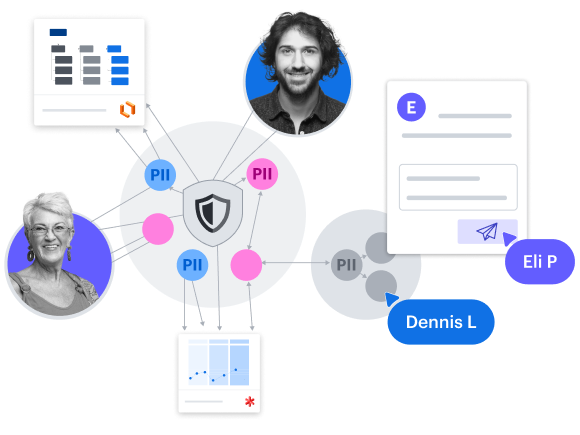

Dowiedz się, jakie dane znajdują się w Twojej instancji

Automatycznie identyfikuj poufne treści, aby upewnić się, że są one zgodne z Twoimi wewnętrznymi zasadami i zrozumieć, co zespoły przechowują i udostępniają w Lucid i poza nim.

Zarządzaj danymi wrażliwymi

Skorzystaj z naszego rozwiązania do kontroli treści, aby stale skanować dokumenty Lucid pod kątem danych wrażliwych lub przeznaczonych wyłącznie do użytku wewnętrznego. Podejmuj działania zbiorcze, aby cofnąć zewnętrzne udostępnienia wybranych dokumentów lub wszystkich zewnętrznych współpracowników.

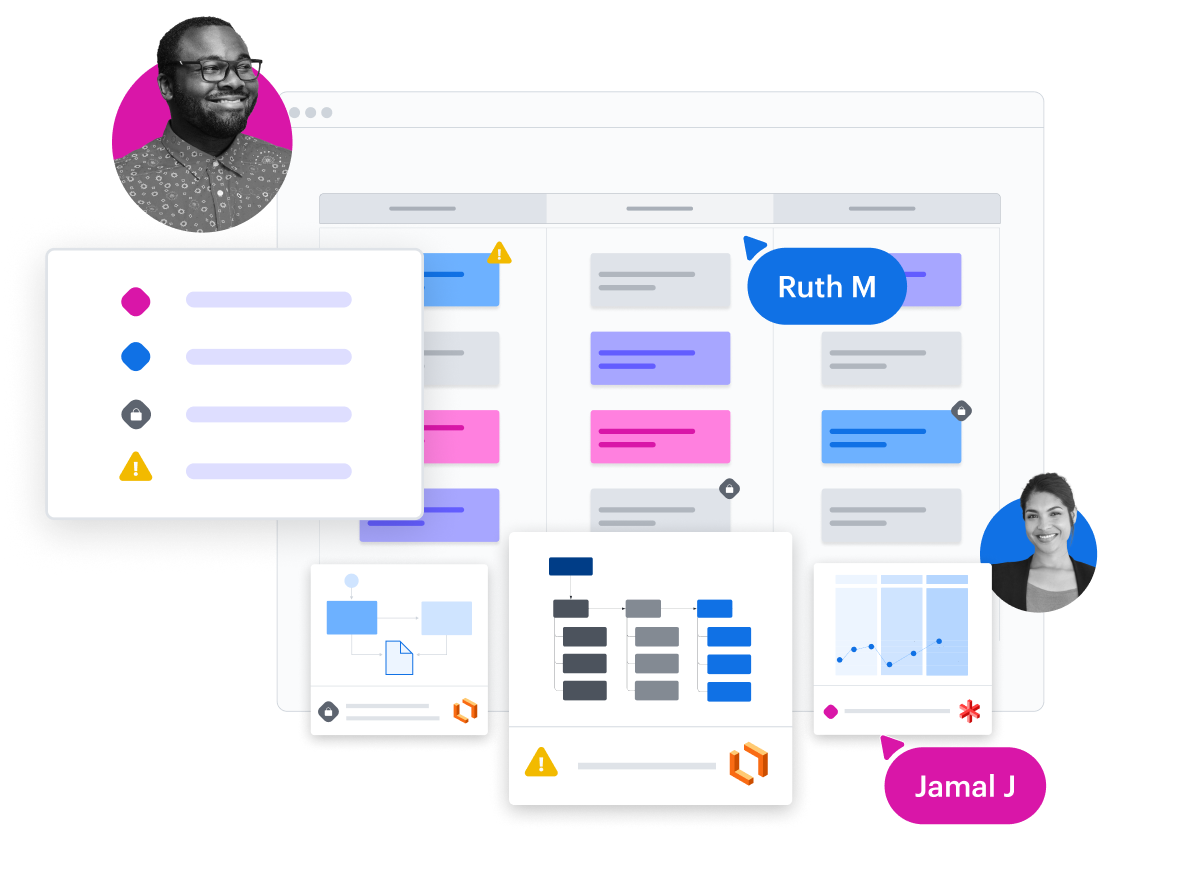

Kontroluj, kto ma do czego dostęp

Utwórz polityki, stosuj zaawansowane kontrole dostępu i ograniczenia sieciowe, aby odpowiednie osoby miały dostęp do właściwych danych w odpowiednich warunkach. Kontroluj, kto ma dostęp do dokumentów i kto może je usuwać.

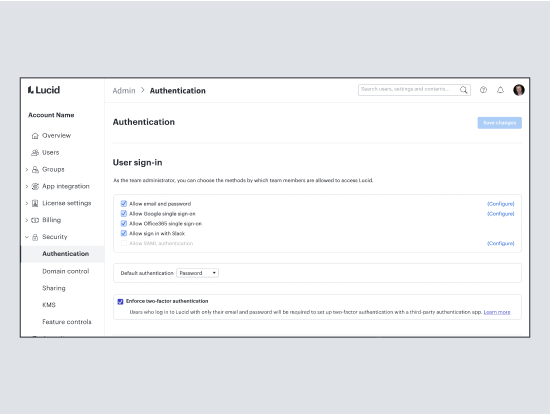

Kontrola na poziomie przedsiębiorstwa bez konfiguracji na poziomie przedsiębiorstwa

Enterprise Shield zapewnia natychmiastowe korzyści dzięki funkcjom automatycznego włączania, takim jak KMS, kontrola klasyfikacji i maksymalny limit czasu sesji.

Usługa zarządzania kluczami

Zachowaj ostateczną własność swoich danych, kontrolując i obracając własne klucze szyfrowania.

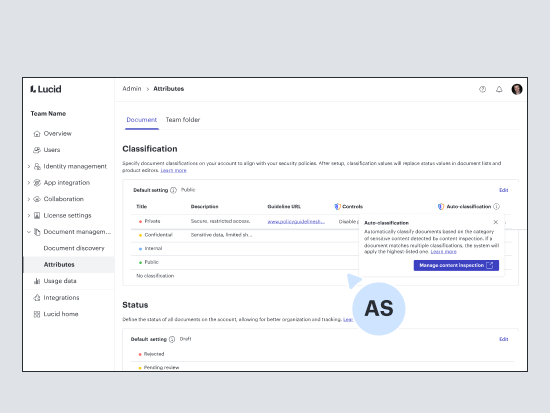

Kontrola klasyfikacji

Kontroluj, kto ma dostęp do określonych typów informacji, oznaczając dokumenty etykietami, które odpowiadają odpowiednim działaniom.

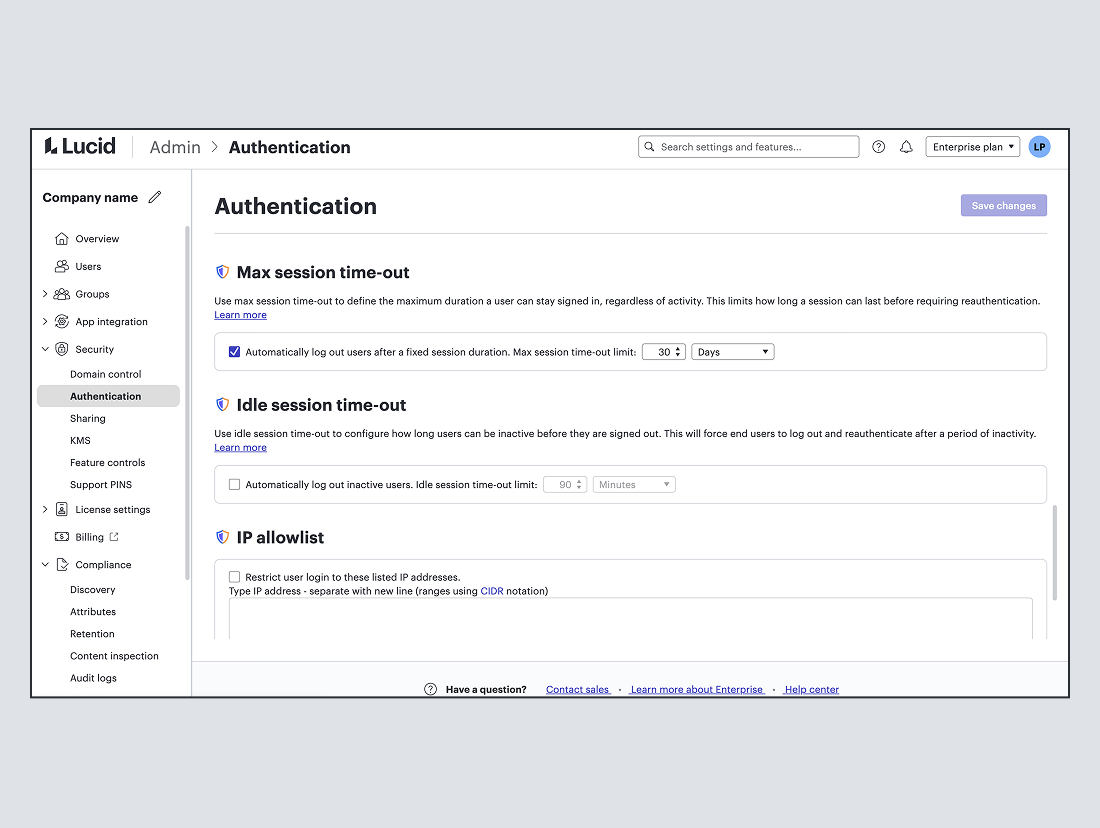

Maksymalny limit czasu trwania sesji

Zmniejsz ryzyko nieautoryzowanego dostępu poprzez wymóg ponownego uwierzytelniania użytkowników po upływie 30 dni. Maksymalny czas trwania sesji można dostosować do własnych preferencji.

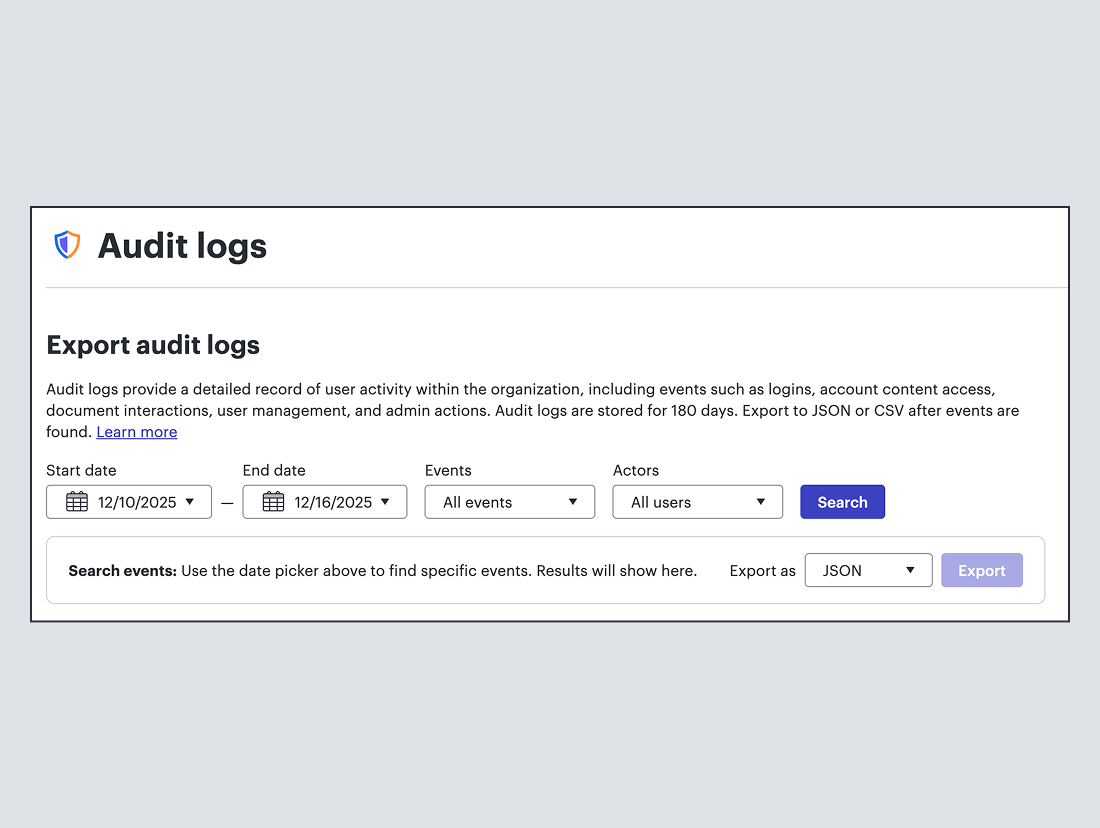

Dzienniki audytu

Wykrywaj potencjalne zagrożenia bezpieczeństwa i zapobiegaj im, monitorując i śledząc dzienniki audytu zaprojektowane w celu uwydatnienia kluczowych działań w systemie.